Esistono vari tipi di minacce, attacchi e vulnerabilità presenti per corrompere e violare la sicurezza del sistema. Gli attacchi alla sicurezza sono attacchi informatici che compromettono la sicurezza del sistema. Concettualmente, gli attacchi alla sicurezza possono essere classificati in due tipi che sono attacchi attivi e passivi in cui l'attaccante ottiene l'accesso illegale alle risorse del sistema.

Grafico comparativo

| Base per il confronto | Attacco Attivo | Attacco passivo |

|---|---|---|

| Di base | Attacco attivo tenta di modificare le risorse di sistema o influire sul loro funzionamento. | L'attacco passivo cerca di leggere o utilizzare le informazioni dal sistema ma non influenza le risorse di sistema. |

| Modifica nelle informazioni | Si verifica | non ha luogo |

| Danneggiare il sistema | Danneggia sempre il sistema. | Non causare alcun danno |

| Minaccia a | Integrità e disponibilità | riservatezza |

| Consapevolezza dell'attacco | L'entità (vittima) viene informata dell'attacco. | L'entità non è a conoscenza dell'attacco. |

| Compito eseguito dall'aggressore | La trasmissione viene catturata controllando fisicamente la porzione di un collegamento. | Basta osservare la trasmissione. |

| L'accento è acceso | rivelazione | Prevenzione |

Definizione di Attacchi Attivi

Gli attacchi attivi sono gli attacchi in cui l'utente malintenzionato tenta di modificare le informazioni o crea un messaggio falso. La prevenzione di questi attacchi è piuttosto difficile a causa di una vasta gamma di potenziali vulnerabilità fisiche, di rete e software. Invece di prevenzione, enfatizza il rilevamento dell'attacco e il recupero da qualsiasi interruzione o ritardo causato da esso.

Gli attacchi attivi sono sotto forma di interruzione, modifica e fabbricazione.

- L'interruzione è nota come attacco masquerade in cui l'attaccante non autorizzato tenta di posare come un'altra entità.

- La modifica può essere eseguita utilizzando due modi per riprodurre attacchi e modifiche. Nell'attacco di replay, una sequenza di eventi o alcune unità di dati vengono catturate e inviate da loro. Mentre l' alterazione del messaggio comporta alcune modifiche al messaggio originale, uno di questi può causare alterazioni.

- La fabbricazione provoca attacchi DOS (Denial of Service) in cui l'utente malintenzionato si impegna a impedire agli utenti leciti di accedere ad alcuni servizi, a cui sono autorizzati o in parole semplici, che l'utente malintenzionato accede alla rete e blocca l'utente autorizzato.

Definizione di Attacchi passivi

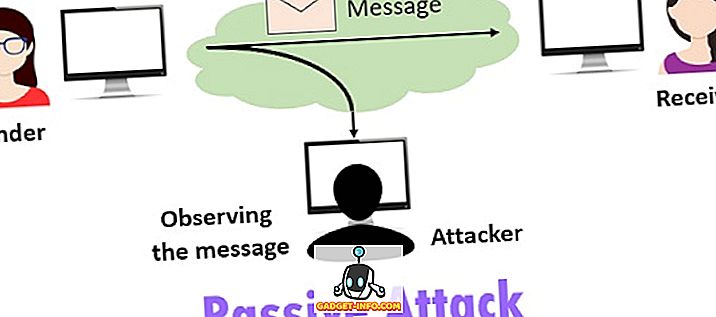

Gli attacchi passivi sono gli attacchi in cui l'attaccante si abbandona alle intercettazioni non autorizzate, semplicemente monitorando la trasmissione o raccogliendo informazioni. L'intercettatore non apporta alcuna modifica ai dati o al sistema.

A differenza dell'attacco attivo, l'attacco passivo è difficile da rilevare perché non comporta alcuna alterazione nei dati o nelle risorse di sistema. Pertanto, l'entità attaccata non ha alcuna idea circa l'attacco. Anche se, può essere prevenuto usando i metodi di crittografia in cui i dati vengono prima codificati in un linguaggio incomprensibile alla fine del mittente e quindi ai destinatari, esso viene nuovamente convertito in un linguaggio umano comprensibile.

Gli attacchi passivi sono ulteriormente classificati in due tipi, primo è il rilascio del contenuto del messaggio e il secondo è l'analisi del traffico.

- Il rilascio del contenuto del messaggio può essere espresso con un esempio, in cui il mittente desidera inviare un messaggio confidenziale o un'e-mail al destinatario. Il mittente non vuole che il contenuto di quel messaggio venga letto da qualche intercettore.

- Utilizzando la crittografia, è possibile mascherare un messaggio per impedire l'estrazione delle informazioni dal messaggio, anche se il messaggio è stato acquisito. Anche se ancora attaccante può analizzare il traffico e osservare il modello per recuperare le informazioni. Questo tipo di attacco passivo si riferisce a come analisi del traffico .

Differenze chiave tra attacchi attivi e passivi

- L'attacco attivo include la modifica del messaggio. D'altra parte, in attacchi passivi, l'attaccante non commette alcuna modifica alle informazioni intercettate.

- L'attacco attivo causa un'enorme quantità di danni al sistema mentre l'attacco passivo non causa alcun danno alle risorse di sistema.

- Un attacco passivo è considerato una minaccia alla riservatezza dei dati. Al contrario, un attacco attivo è una minaccia per l'integrità e la disponibilità dei dati.

- L'entità attaccata è a conoscenza dell'attacco in caso di attacco attivo. Come contro, la vittima non è a conoscenza dell'attacco dell'attacco passivo.

- L'attacco attivo si ottiene ottenendo il controllo fisico sul collegamento di comunicazione per catturare e inserire la trasmissione. Al contrario, in un attacco passivo, l'attaccante ha solo bisogno di osservare la trasmissione.

Conclusione

Gli attacchi attivi e passivi possono essere differenziati in base a cosa sono, come vengono eseguiti e quanto danno provocano alle risorse del sistema. Ma, soprattutto, l'attacco attivo modifica le informazioni e causa un sacco di danni alle risorse del sistema e può influire sul suo funzionamento. Viceversa, l'attacco passivo non apporta alcuna modifica alle risorse di sistema e pertanto non causa alcun danno.