I crimini informatici sono in aumento da tempo, con attacchi di ransomware (WannaCry, NotPetya), database hackerati (Equifax, Sony, Yahoo) e backdoor software (Floxif / CCleaner, ShadowPad / NetSarang) che fanno spesso notizia. Mentre la portata e la portata di questi attacchi sono sorprendenti, il fatto è che i cyber-criminali non sono limitati solo a rubare dati, identità o denaro. Lo scopo dei crimini nel mondo virtuale è tanto grande quanto lo è nel mondo reale, se non di più. Un tipo di attacco informatico che è stato al centro di un ritardo è DDoS, o distribuzione denial-of-service che ha spesso diviso la comunità hacker white-hat nel corso degli anni. Con il principale fornitore di servizi CDN, Cloudflare, che annuncia ora la protezione DDoS gratuita per tutti i suoi clienti, il secolare dibattito su DDoS "etico" contro DDoS dannosi è iniziato ancora una volta, con entrambe le parti che hanno supportato pienamente i rispettivi argomenti. Con il dibattito sugli attacchi DDoS che infuria su Internet, diamo uno sguardo dettagliato al fenomeno oggi, nel tentativo non solo di saperne di più, ma anche di cercare di capire perché gli hacktivisti ei gruppi di difesa della libertà di parola continuano a fallire i loro sforzi per arrivare ad un consenso su di esso in primo luogo:

Che cos'è DDoS e come funziona?

In termini più semplici, un attacco DDoS (distributed denial-of-service) è un tentativo di interrompere artificialmente il normale funzionamento di un sito o di una rete sovraccaricando il server di destinazione con una quantità di traffico travolgente che rallenta o arresta completamente la rete . Ciò si ottiene utilizzando più sistemi compromessi come parte di una cosiddetta "botnet" che può includere qualsiasi dispositivo connesso alla rete, inclusi, a titolo esemplificativo ma non esaustivo, computer, smartphone e dispositivi IoT. Gli hacker black-hat e gli hacktivisti utilizzano vari strumenti sofisticati per attuare questi attacchi non solo allagando i server di destinazione con una quantità eccessiva di traffico, ma anche utilizzando tecniche di infiltrazione più sottili e difficili da rilevare che mirano alla sicurezza della rete critica infrastruttura, come firewall e IDS / IPS (Intrusion Detection / Prevention System).

Che cos'è DoS e in che cosa differisce da DDoS?

Gli attacchi DoS (Denial-of-Service) sono esattamente come suona, nella misura in cui impediscono agli utenti legittimi di accedere a server, sistemi o altre risorse di rete. Come nel caso degli attacchi DDoS, una persona o persone che effettuano un simile attacco in genere invadono l'infrastruttura mirata con un volume eccessivamente elevato di richieste superflue al fine di sopraffare le sue risorse, rendendo così difficile o addirittura impossibile per la rete interessata o sistema per rispondere alle vere richieste di servizio. Per un utente finale, gli effetti di DoS non sono completamente diversi da quelli di DDoS, ma a differenza del primo che in genere utilizza una singola macchina e una singola connessione a Internet per eseguire l'attacco, quest'ultimo utilizza più dispositivi compromessi per inondare l'obiettivo previsto, rendendo incredibilmente difficile da rilevare e prevenire.

Quali sono i diversi tipi di attacchi DDoS?

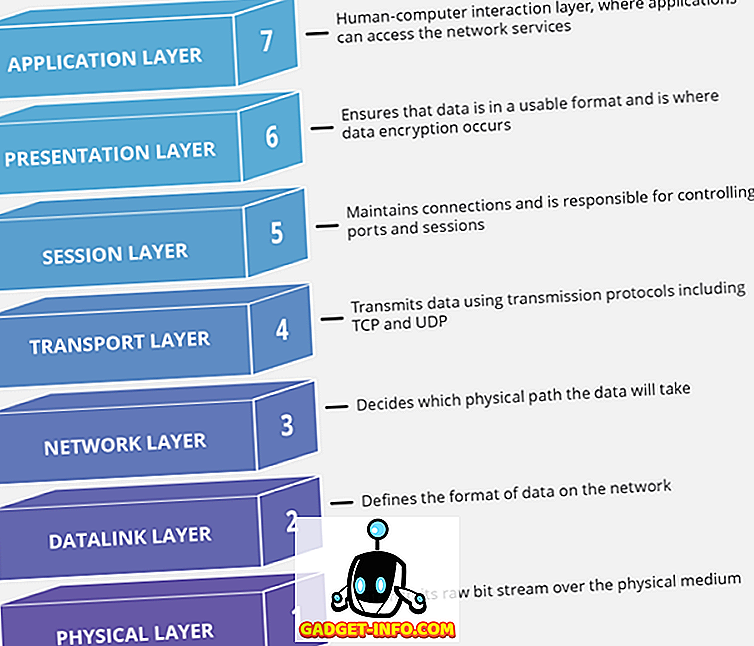

Come accennato in precedenza, sia i cyber-criminali che gli hacktivisti fanno uso di una miriade di attacchi per effettuare i loro attacchi DDoS, ma la stragrande maggioranza di questi attacchi, per la maggior parte, rientra in tre ampie categorie: attacchi volumetrici o di banda, attacchi al protocollo o Attacchi per lo sdoganamento dello stato e Attacchi sul livello dell'applicazione o Attacchi di livello 7. Tutti questi attacchi hanno come target vari componenti di una connessione di rete composta da 7 diversi livelli, come mostrato nell'immagine seguente:

1. Attacchi volumetrici o attacchi di larghezza di banda

Si ritiene che questi tipi di attacchi costituiscano più della metà di tutti gli attacchi DDoS effettuati in tutto il mondo ogni anno. Esistono diversi tipi di attacchi volumetrici, con il più comune flusso UDP ( User Datagram Protocol ), in cui un utente malintenzionato invia un numero elevato di pacchetti UDP a porte casuali su un host remoto, provocando ripetutamente il controllo e la risposta al server. -esistenti applicazioni, quindi non rispondono al traffico legittimo. Risultati simili possono anche essere ottenuti sommergendo un server vittima con richieste di echo ICMP (Internet Control Message Protocol) da più indirizzi IP che sono spesso falsificati. Il server di destinazione cerca di rispondere ad ognuna di queste richieste fasulle in buona fede, eventualmente sovraccarico e incapace di rispondere alle autentiche richieste di echo ICMP. Gli attacchi volumetrici sono misurati in bit al secondo (Bps).

2. Attacchi al protocollo o attacchi di esaurimento statale

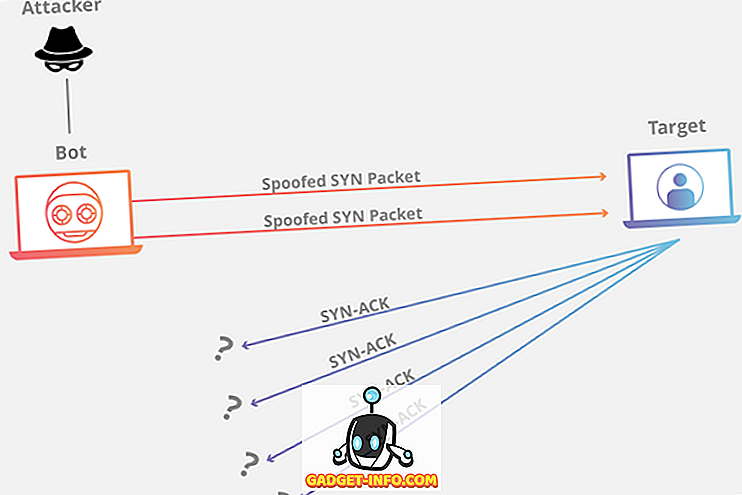

Gli attacchi al protocollo, noti anche come attacchi State-Exhaustion, consumano la capacità della tabella dello stato della connessione non solo dei server di applicazioni Web, ma anche di altri componenti dell'infrastruttura, comprese le risorse intermedie, come load balancer e firewall. Questi tipi di attacchi sono denominati "attacchi di protocollo" perché mirano a punti deboli nei livelli 3 e 4 del protocollo stack per raggiungere il loro obiettivo. Anche i dispositivi commerciali all'avanguardia progettati specificamente per mantenere lo stato su milioni di connessioni possono essere gravemente colpiti dagli attacchi del protocollo. Uno dei più noti attacchi al protocollo è il "SYN flood" che sfrutta il "meccanismo di handshake a tre vie" in TCP. Il modo in cui funziona è che l'host invia un flusso di pacchetti TCP / SYN, spesso con un indirizzo di mittente falsificato, al fine di consumare abbastanza risorse del server per rendere quasi impossibile il passaggio delle richieste legittime. Altri tipi di attacchi al protocollo includono Ping of Death, Smurf DDoS e attacchi a pacchetti frammentati. Questi tipi di attacchi sono misurati in pacchetti al secondo (Pps).

3. Attacchi a livello di applicazione o Attacchi di livello 7

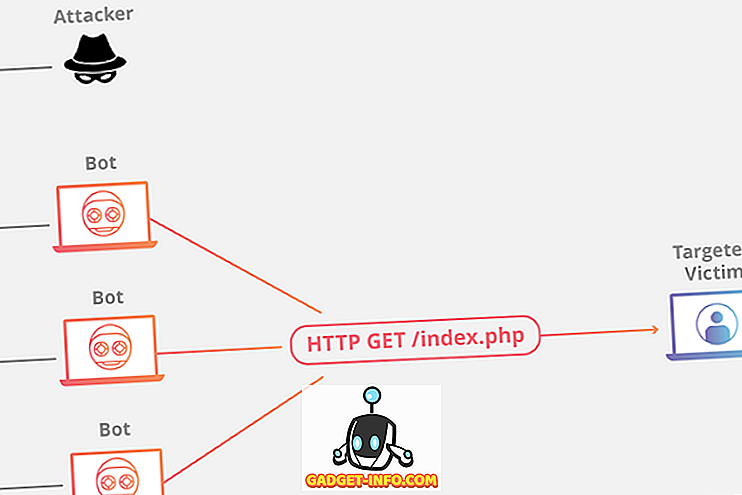

Gli attacchi a livello di applicazione, spesso definiti attacchi di livello 7 in riferimento al 7 ° livello della modalità OSI, hanno come target il livello in cui le pagine Web vengono generate per essere consegnate agli utenti che inviano le richieste HTTP. Diversi tipi di attacchi di livello 7 includono il famigerato attacco " Slowloris ", in cui l'attaccante invia un numero elevato di richieste HTTP "lentamente" a un server di destinazione, ma senza mai completare nessuna delle richieste. L'autore dell'attacco continuerà a inviare intestazioni aggiuntive a piccoli intervalli, costringendo il server a mantenere una connessione aperta per queste richieste HTTP senza fine, eventualmente usurpando risorse sufficienti a rendere il sistema non rispondente alle richieste valide. Un altro popolare attacco di livello 7 è l'attacco HTTP Flood, in cui un numero elevato di richieste fasulle HTTP, GET o POST invadono il server di destinazione in un breve lasso di tempo, provocando un rifiuto di servizio per utenti legittimi. Poiché gli attacchi a livello di applicazione includono in genere l'invio di una quantità innaturalmente elevata di richieste a un server di destinazione, vengono misurati in richieste al secondo (Rps).

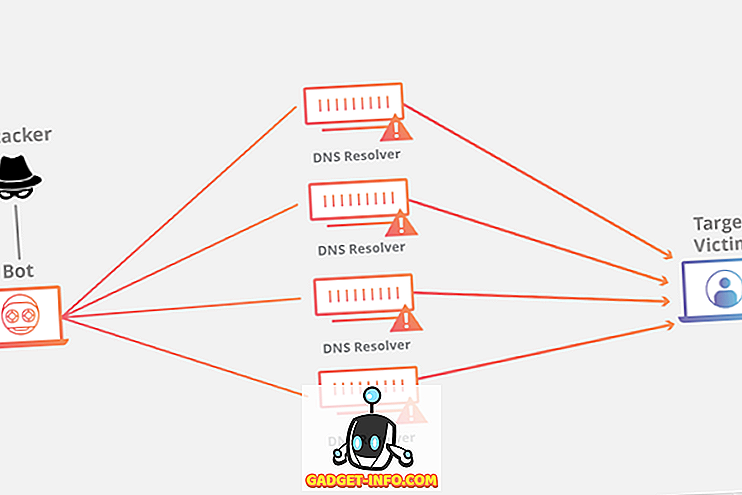

Oltre agli attacchi single-vector descritti sopra, ci sono anche attacchi multi-vettore che mirano a sistemi e reti da una serie di direzioni diverse contemporaneamente, rendendo così sempre più difficile per gli ingegneri di rete aggirare strategie complete contro gli attacchi DDoS. Uno di questi esempi di attacco multi-vettore è quando un utente malintenzionato accoppierà l'amplificazione DNS, che ha come obiettivo i livelli 3 e 4, con HTTP Flood che si rivolge al livello 7.

Come proteggere la rete contro un attacco DDoS

Poiché la maggior parte degli attacchi DDoS funziona sovraccaricando un server di destinazione o una rete con traffico, la prima cosa da fare per mitigare gli attacchi DDoS è distinguere tra traffico reale e traffico dannoso . Tuttavia, come ci si aspetterebbe, le cose non sono così facili, data l'assoluta varietà, complessità e livello di sofisticazione di questi attacchi. In questo caso, proteggere la tua rete dagli attacchi DDoS più recenti e più sofisticati richiede ai tecnici di rete strategie attentamente progettate in modo da non gettare il bambino con l'acqua sporca. Poiché gli aggressori faranno del loro meglio per rendere il loro traffico dannoso normale, i tentativi di mitigazione che comportano la limitazione di tutto il traffico limiteranno il traffico onesto, mentre un design più permissivo consentirà agli hacker di aggirare più facilmente le contromisure. Stando così le cose, si dovrà adottare una soluzione a più livelli per ottenere la soluzione più efficace.

Tuttavia, prima di arrivare ai tecnicismi, dobbiamo capire che dal momento che la maggior parte degli attacchi DDoS in questi giorni ha comportato il chocking delle corsie di comunicazione in un modo o nell'altro, una delle cose ovvie da fare è proteggere te stesso e la tua rete è più ridondante: più larghezza di banda e più server distribuiti su più datacenter in diverse geo-location, che funge anche da assicurazione da disastri naturali, ecc.

Un'altra cosa importante da fare è seguire alcune delle migliori pratiche del settore quando si tratta di server DNS. Liberarsi dei risolutori aperti è uno dei primi passi critici nella difesa contro DDoS, perché a che serve un sito Web se nessuno può risolvere il tuo nome di dominio in primo luogo? Stando così le cose, è necessario guardare oltre la consueta configurazione del server dual-DNS che la maggior parte dei registrar dei nomi di dominio fornisce di default. Molte aziende, tra cui la maggior parte dei principali fornitori di servizi CDN, offrono anche una protezione DNS migliorata tramite server DNS ridondanti protetti dallo stesso tipo di bilanciamento del carico che il Web e altre risorse sono.

Mentre molti siti e blog esternalizzano il loro hosting a terze parti, alcuni scelgono di servire i propri dati e gestire le proprie reti. Se si appartiene a quel gruppo, alcune delle pratiche di settore fondamentali ma fondamentali che è necessario seguire comportano la creazione di un firewall efficace e il blocco di ICMP se non ne hai bisogno. Assicurati inoltre che tutti i tuoi router lascino cadere i pacchetti indesiderati . Dovresti anche metterti in contatto con il tuo ISP per verificare se possono aiutarti a bloccare il traffico desiderato per te. I termini e le condizioni variano da un ISP a un altro, quindi è necessario verificare con i propri centri operativi di rete per verificare se offrono tali servizi alle imprese. In generale, i seguenti sono alcuni dei passaggi che i provider CDN, gli ISP e gli amministratori di rete spesso impiegano per mitigare gli attacchi DDoS:

Percorso del buco nero

Black Hole Routing, o Blackholing, è uno dei modi più efficaci per mitigare un attacco DDoS, ma deve essere implementato solo dopo un'adeguata analisi del traffico di rete e la creazione di rigorosi criteri di restrizione, altrimenti altrimenti 'blackhole' o instradato tutti traffico in entrata su una rotta nullo (blackhole) indipendentemente dal fatto che sia autentico o malevolo. Eviterà tecnicamente un DDoS, ma l'attaccante avrà comunque raggiunto l'obiettivo di interrompere il traffico di rete.

Limite di velocità

Un altro metodo che viene spesso utilizzato per mitigare gli attacchi DDoS è 'Rate Limiting'. Come suggerisce il nome, comporta la limitazione del numero di richieste che un server accetterà entro un determinato periodo di tempo . È utile per impedire ai web scrapers di rubare contenuti e mitigare i tentativi di accesso alla forza bruta, ma deve essere usato insieme ad altre strategie per essere in grado di gestire efficacemente gli attacchi DDoS.

Web Application Firewall (WAF)

Sebbene non siano quasi sufficienti in sé, i proxy inversi e i WAF sono solo alcuni dei primi passi da compiere per attenuare una serie di minacce, non solo DDoS. I WAF aiutano a proteggere la rete di destinazione dagli attacchi del livello 7 filtrando le richieste in base a una serie di regole utilizzate per identificare gli strumenti DDoS, ma sono anche molto efficaci nella protezione dei server dall'iniezione SQL, dallo scripting cross-site e dalle richieste di falsi cross-site.

Diffusione della rete Anycast

Le reti di Content Delivery (CDN) utilizzano spesso reti Anycast come un modo efficace per mitigare gli attacchi DDoS. Il sistema funziona reinstradando tutto il traffico destinato a una rete sotto attacco a una serie di server distribuiti in posizioni diverse, diffondendo in tal modo l'effetto dirompente di un tentativo di attacco DDoS.

In che modo Cloudflare propone di porre fine agli attacchi DDoS con la sua protezione DDoS gratuita?

Una delle più importanti reti di distribuzione di contenuti nel mondo, Cloudflare, ha recentemente annunciato che fornirà protezione dagli attacchi DDoS non solo ai suoi clienti a pagamento, ma anche ai suoi client gratuiti, indipendentemente dalle dimensioni e dalla portata dell'attacco . Come previsto, l'annuncio, reso all'inizio di questa settimana, ha creato un certo interesse all'interno del settore così come i media tecnologici globali, che sono tipicamente abituati ai CDN, incluso Cloudflare, a cacciare i loro clienti sotto attacco oa chiedere più soldi da loro per una protezione continua. Mentre le vittime fino ad ora si sono dovute difendere da sole quando sono sotto attacco, la promessa di una protezione DDoS libera e senza limiti è stata accolta calorosamente dai blog e dalle imprese i cui siti e reti sono costantemente minacciati di pubblicare contenuti controversi.

Anche se l'offerta di Cloudflare è davvero rivoluzionaria, l'unica cosa che deve essere menzionata è che l'offerta di protezione libera e senza limiti è applicabile solo per gli attacchi di livello 3 e 4, mentre gli attacchi di livello 7 sono ancora disponibili solo per i piani a pagamento che partono da $ 20 al mese.

In caso di successo, quale sarà l'offerta di Cloudflare per "Hacktivism"?

Come previsto, l'annuncio di Cloudflare ha riacceso il dibattito tra gli hacktivisti e gli esperti di sicurezza di Internet sull'hacking etico e sulla libertà di parola. Molti gruppi di hacktivisti, come Chaos Computer Club (CCC) e Anonymous, sostengono da tempo che è necessario mettere in scena "proteste digitali" contro siti web e blog che diffondono propaganda odiosa e ideologie bigotte, spesso violente. Stando così le cose, questi gruppi di hacker attivisti, o hacktivisti, hanno spesso preso di mira siti web terroristici, blog neo-nazisti e venditori ambulanti di pedopornografia con attacchi DDoS, con l'ultima vittima come il blog "Stormer" di estrema destra che ha elogiato il recente omicidio di un attivista per i diritti umani a Charlottesville, in Virginia, da un estremista di destra.

Mentre alcuni, come il CEO di Cloudflare Mattew Prince, e la FEP (Electronic Frontier Foundation) hanno criticato gli hacktivisti per cercare di mettere a tacere la libertà di parola con gli attacchi DDoS, i sostenitori dell'hacktivismo sostengono che le loro proteste digitali contro ideologie abominevoli non sono diverse da riempire una piazza o tenendo un sit-in lungo le linee del movimento 'Occupy' iniziato con la famosa protesta di Occupy Wall Street del 17 settembre 2001, che ha portato l'attenzione globale sulla crescente disuguaglianza socio-economica in tutto il mondo.

Mentre alcuni potrebbero obiettare che DDoS è uno strumento di autentica protesta, permettendo agli hacker etici di agire rapidamente contro terroristi, fanatici e pedofili in modo da portare i loro contenuti immorali (e spesso illegali) offline per sempre, tali attacchi hanno anche un lato oscuro . I giornalisti investigativi e gli informatori sono stati spesso bersaglio di tali attacchi in passato, ed è stato solo l'anno scorso che il sito web del giornalista della sicurezza informatica, Brian Krebs, è stato abbattuto da un massiccio attacco DDoS che ha misurato un insano 665 Gbps al suo apice . Krebs aveva precedentemente riferito su un servizio israeliano di DDoS per il noleggio chiamato vDOS, risultante nell'arresto di due cittadini israeliani, e si credeva che l'attacco fosse in punizione.

Attacchi DDoS e il piano di Cloudflare per farli diventare una cosa del passato

Nonostante le audaci affermazioni di Cloudflare di rendere gli attacchi DDoS una cosa del passato, molti esperti sostengono che non è tecnologicamente possibile rendere gli attacchi DDoS completamente obsoleti in questa fase. Mentre gigantesche società come Facebook o Google dispongono delle ridondanze infrastrutturali necessarie per assicurarsi che non soffrano mai di tali attacchi, estendere tale protezione a ogni singolo sito sotto il sole può rappresentare una sfida anche per il più grande dei CDN. Tuttavia, Prince ha affermato che Cloudflare è in grado di assorbire "tutto ciò che internet ci getta contro", quindi solo il tempo dirà se gli attacchi DDoS saranno consegnati agli annali della storia per sempre, o se i gruppi di hacktivisti saranno in grado di aggirare alcuni di contromisure per portare avanti la loro crociata morale contro la violenza, l'odio e l'ingiustizia.