Bluebox Labs di Bluebox Security ha scoperto un bug Android che esiste dal momento che la versione 1.6 di Android Donut è stata rilasciata nel 2009. Android è stato un progetto open source. Ciò porta la capacità di sviluppare app e venderle nel Play Store o in qualsiasi negozio di app di terze parti. Sebbene Google si occupi delle app sicure per gli utenti mentre li firma digitalmente, ma quando provi a scaricare app da app store di terze parti, puoi compromettere la sicurezza del tuo dispositivo facilmente.

Vediamo come avviene in realtà questo e come questo può portare all'hacking del tuo dispositivo.

Vulnerabilità di Android:

Le applicazioni Android utilizzano firme crittografiche che il sistema registra quando si installa l'app. Gli ulteriori aggiornamenti dell'app devono avere le stesse firme crittografiche. Gli hacker possono utilizzare l'app con queste firme crittografiche legittime, modificare l'app aggiungendo codice dannoso e quindi distribuirla utilizzando app store di terze parti inaffidabili. Quando l'utente installa la nuova versione dell'app, la nuova app funziona come Trojan (fingendo che cosa non lo è) e in base alle intenzioni degli hacker e alle autorizzazioni fornite all'app dal sistema Android, l'app può assumere il controllo su molti aree critiche del sistema.

Cosa può essere compromesso o compromesso:

Secondo i ricercatori di Bluebox Security, gli hacker possono eseguire il jailbreak del dispositivo, accedere a tutte le funzionalità del sistema, creare una botnet in grado di creare qualsiasi app legittima in trojan. Inoltre queste trojan o applicazioni malevoli possono recuperare password, informazioni sull'account, informazioni sulla carta di credito e di debito dal dispositivo, prendere il controllo su telefono, SMS, e-mail o hardware come fotocamera, funzioni del microfono e persino sul sistema operativo.

VEDERE ANCHE: 5 migliori foto, video e app per nascondere i file per Android

Chi è interessato da questa vulnerabilità:

Oltre 900 milioni di dispositivi Android (tablet e telefoni) in esecuzione su Android versione 1.6 o successiva, incluso Jelly bean. L'unico dispositivo che ha risolto questo bug è Samsung Galaxy S4 secondo GSMarena.

In che modo Google affronta questo problema:

Google ha riconosciuto che sviluppatori e produttori di dispositivi Google sono a conoscenza di questo problema e presto una patch risolverà questo problema nei prossimi aggiornamenti software.

Google ha anche confermato che non ci sono app esistenti su Google Play che potrebbero sfruttare questa vulnerabilità, Google utilizza precauzioni estreme e misure di sicurezza mentre si occupa di questo tipo di app su Play Store.

Prevenire è meglio che curare, come essere cauti:

Poiché ogni dispositivo Android con versione Android 1.6 o successiva (ad eccezione di Galaxy S4) presenta questo bug, gli utenti dovrebbero evitare di scaricare app da app inaffidabili di terze parti che offrono app / app a pagamento gratuite o gratuite. Anche se l'app potrebbe sembrare sicura secondo le firme digitali, ma potrebbe contenere codice dannoso incorporato nel codice originale.

Prestare la massima attenzione durante le transazioni online utilizzando app di terze parti, non tentare mai di utilizzare la carta di credito / debito o informazioni sull'account con app che non sono state installate da app sicuro e affidabile.

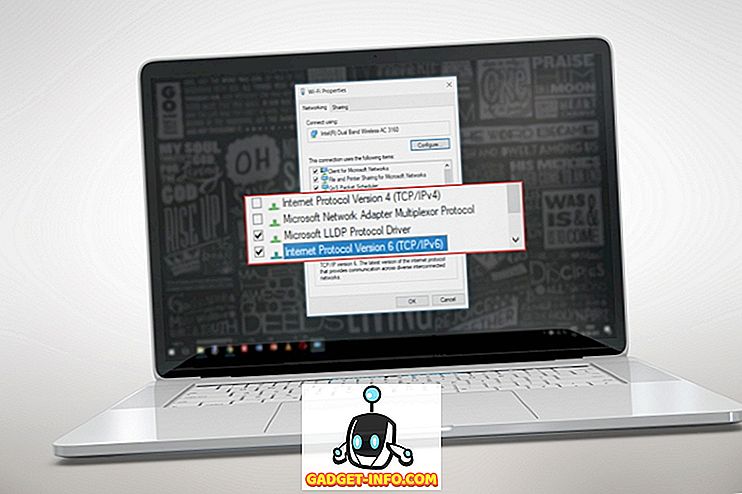

E, ultimo ma non meno importante, installa una buona applicazione antivirus e deseleziona l'opzione di installazione dell'app da mercati sconosciuti in sicurezza nelle impostazioni di sistema di Android, prova ad acquistare versioni professionali piuttosto che affidarti ad app antivirus gratuite che offrono più funzionalità di sicurezza rispetto alle versioni gratuite.

Continua a controllare il nuovo aggiornamento del software, prima o poi il produttore del dispositivo correggerà il bug.

Immagine di cortesia: thehackernews

![American Polyglot Practicing 20 Languages [Video]](https://gadget-info.com/img/more-stuff/279/american-polyglot-practicing-20-languages.png)